여행이나 외출 중에 스마트폰 배터리가 얼마 남지 않았을 때, 공항이나 카페, 지하철역에 있는 무료 USB 충전 포트를 보면 반갑지 않나요? 저도 얼마 전에 여행 갔다가 배터리가 10% 남아서 진짜 막막했던 경험이 있거든요. 그때 공항 라운지에 있던 충전 포트에 아무 생각 없이 휴대폰을 연결했었는데, 알고 보니 이게 엄청 위험한 행동이었다는 사실에 소름이 돋았어요. 😱 우리가 모르는 사이에 우리의 개인정보를 쪽쪽 빨아가는 무서운 해킹 수법, 바로 주스 재킹(Juice Jacking)에 대해 이야기해 보려고 해요.

주스 재킹이란 무엇인가요? 🕵️♂️

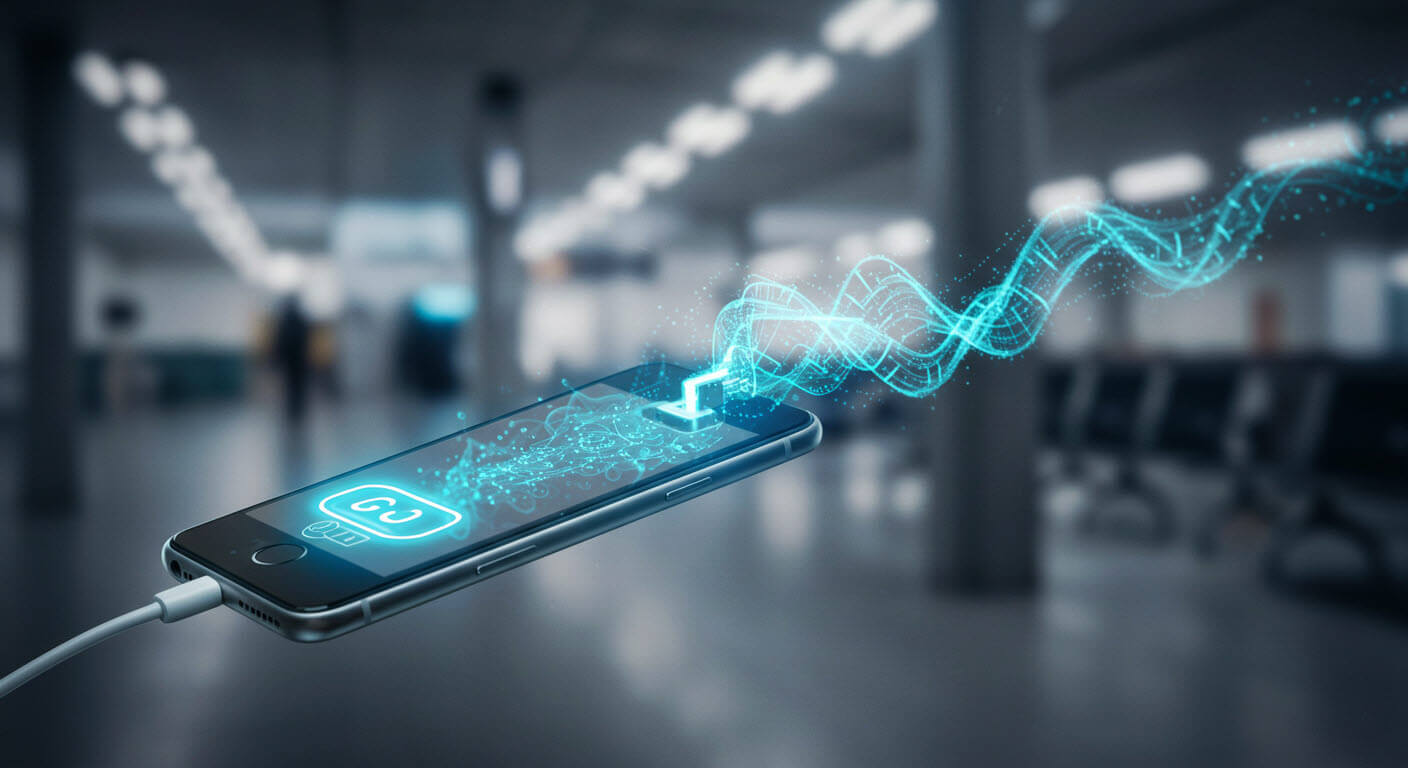

주스 재킹은 '주스(Juice)'와 '하이재킹(Hijacking)'의 합성어로, 쉽게 말해 공공 USB 충전 포트를 이용해 스마트폰의 데이터를 몰래 빼내거나 악성코드를 심는 해킹 수법을 말합니다. USB 케이블은 단순히 전력만 전달하는 게 아니라 데이터도 함께 주고받을 수 있는 구조로 되어 있다는 점을 악용한 것이죠. 겉보기엔 평범한 충전 포트 같지만, 그 안에는 이미 해커가 설치한 악성 장치가 숨어있을 수 있어요.

주스 재킹은 어떻게 작동하나요? ⚙️

주스 재킹은 몇 가지 단계를 거쳐 진행됩니다. 공공장소에 있는 USB 충전 포트나 충전 케이블에 해커가 미리 조작된 장치를 설치해 두는 것이 시작이에요. 이 장치는 보통 초소형 컴퓨터 같은 역할을 합니다.

- 1. 악성 장치 설치: 해커는 공항, 기차역, 카페 등 사람들이 많이 찾는 곳에 있는 USB 포트나 충전 케이블에 소형 컴퓨터와 같은 장치를 몰래 설치합니다.

- 2. 기기 연결 유도: 당신이 배터리를 충전하기 위해 아무 의심 없이 스마트폰을 해당 포트에 연결합니다. 이때, 충전만 하는 것처럼 보이지만 실제로는 스마트폰과 악성 장치 간에 데이터 통신이 시작돼요.

- 3. 데이터 탈취 또는 악성코드 설치: 악성 장치는 충전되는 동안 스마트폰의 데이터에 접근하여 연락처, 사진, 금융 정보 등을 탈취하거나, 사용자 몰래 악성 프로그램을 설치합니다. 대부분의 스마트폰은 USB 연결 시 데이터 전송을 허용할 것인지 묻는 알림창이 뜨지만, 해커들은 이 과정을 우회하는 기술을 사용하기도 해요.

USB 케이블은 데이터 선(D+, D-)과 전력 선(VCC, GND)으로 구성되어 있어요. 이 중 데이터 선을 통해 충전과 동시에 정보 전송이 가능해지는 원리입니다. 그래서 데이터 전송이 불가능한 '충전 전용 케이블'을 사용하는 것이 주스 재킹을 막는 가장 좋은 방법 중 하나죠.

주스 재킹, 실제 피해 사례는? 🚨

주스 재킹은 2011년 미국 보안 콘퍼런스에서 처음 소개된 이후, 이론적으로만 가능했던 공격 방식이었습니다. 하지만 2013년에는 조지아공대 연구팀이 '막탄스'라는 이름의 악성 충전기를 실제로 시연하며 그 위험성을 증명했어요. 특히 애플 기기도 1분 내에 악성 프로그램에 감염될 수 있다는 사실이 충격을 주었죠. 이후에도 여러 보안 전문가들이 그 가능성을 계속 경고해 왔습니다.

2019년, 미국 로스앤젤레스 카운티 지방검찰청은 여행객들에게 공공 USB 충전 포트 사용을 자제할 것을 공식적으로 경고했습니다. 실제 피해 사례가 보고되지는 않았지만, 해킹 가능성이 높다는 판단 때문이었죠. FBI도 2023년에 공공 USB 충전 포트 사용 자제를 공식 권고한 바 있습니다.

다행히도 현재는 스마트폰 제조사들이 보안을 강화하여 주스 재킹 공격에 대한 방어책을 마련하고 있어요. 예를 들어, USB를 연결하면 충전만 할 것인지, 아니면 데이터 전송을 허용할 것인지 묻는 알림 창이 뜨도록 설정되어 있죠. 하지만 여전히 악성 프로그램을 몰래 설치하는 새로운 방식의 공격은 계속 연구되고 있다고 하니 방심하면 안 돼요.

주스 재킹, 이렇게 예방하세요!

자주 묻는 질문 ❓

오늘은 주스 재킹에 대해 알아봤는데요. 생각보다 우리 주변에 위험이 가까이 있었다는 걸 느끼셨을 거예요. 이제부터는 공공 충전기를 이용할 때 조금 더 신중하게 생각하고, 오늘 알려드린 예방법을 꼭 기억하셨으면 좋겠습니다! 더 궁금한 점이 있다면 언제든지 댓글로 물어봐주세요. 😊